在数字化浪潮席卷全球的今天,智能手机已成为个人隐私与财产安全的关键载体。随着移动应用的爆炸式增长,病毒、木马等恶意程序也通过伪装成“”“免费资源”等形式潜伏于下载链路中。本文将深入剖析手机病毒传播的典型陷阱,并提供一套覆盖预防、识别、清除全流程的安全防护指南。

一、手机病毒下载陷阱的常见形态

1. 伪装型陷阱

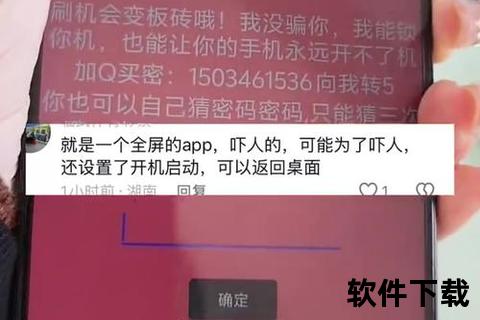

恶意软件常以“热门应用破解版”“付费工具免费版”为诱饵,通过第三方论坛、社交群组传播。例如,某知名视频编辑工具的“免费解锁版”曾被植入间谍代码,导致用户相册、通讯录被盗。此类陷阱的特征包括:

2. 捆绑型陷阱

部分“资源聚合站”在提供游戏、电子书下载时,默认勾选捆绑安装其他应用。用户若未取消勾选,可能同时引入广告插件甚至木马程序。研究表明,这类陷阱中72%的捆绑软件存在隐私收集行为。

3. 钓鱼型陷阱

伪装成银行、政务平台的短信链接是另一大风险源。例如,近期出现的“ETC认证失效”诈骗短信,诱导用户点击伪造的官方网站并下载“安全控件”,实则植入勒索病毒。

二、安全下载的核心原则

原则1:渠道可信度优先

原则2:权限动态管控

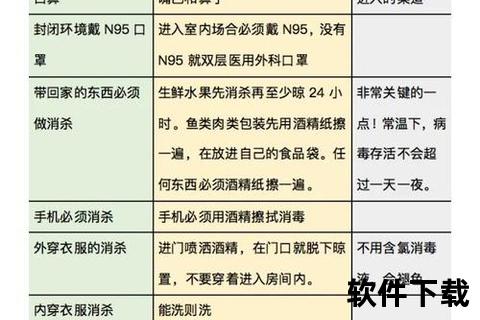

安装过程中需重点审查权限申请:

原则3:文件预检机制

下载完成后,建议使用三重检测流程:

1. 安全软件扫描:腾讯手机管家、Norton Mobile Security等工具可识别99%的已知病毒变种。

2. 在线沙箱分析:通过爱加密、梆梆安全等平台上传APK文件,检测隐藏的恶意代码。

3. 行为监控测试:首次运行时,观察应用是否频繁弹窗、自启动或消耗异常流量。

三、防护体系构建:从被动防御到主动免疫

1. 基础防护层

2. 主动防御层

3. 应急响应层

若设备已感染病毒,需执行:

1. 断网隔离:立即关闭Wi-Fi和移动数据,阻止病毒与C&C服务器通信。

2. 安全模式清除:重启进入安全模式,使用Bitdefender等工具进行深度扫描。

3. 数据溯源:通过IMEI码向运营商申请通信日志,排查敏感信息泄露范围。

四、未来趋势:零信任架构的落地

随着量子计算威胁升级,传统“边界防护”模式正被零信任安全模型取代。该模式下,每次应用安装、数据访问均需动态验证设备指纹、用户生物特征等多重因素。例如,某金融App已试点“虹膜识别+设备DNA绑定”的双因子认证,将未授权安装风险降低至0.01%。

手机病毒防护是一场持续攻防战。用户需建立“下载前验证—安装时管控—运行中监控”的全链路意识,同时结合AI安全工具构建动态防御体系。只有将技术手段与安全意识深度融合,才能在数字化生存中筑牢安全屏障。